大阪大学 大学院 工学研究科 電気電子情報通信工学専攻 榮譽教授

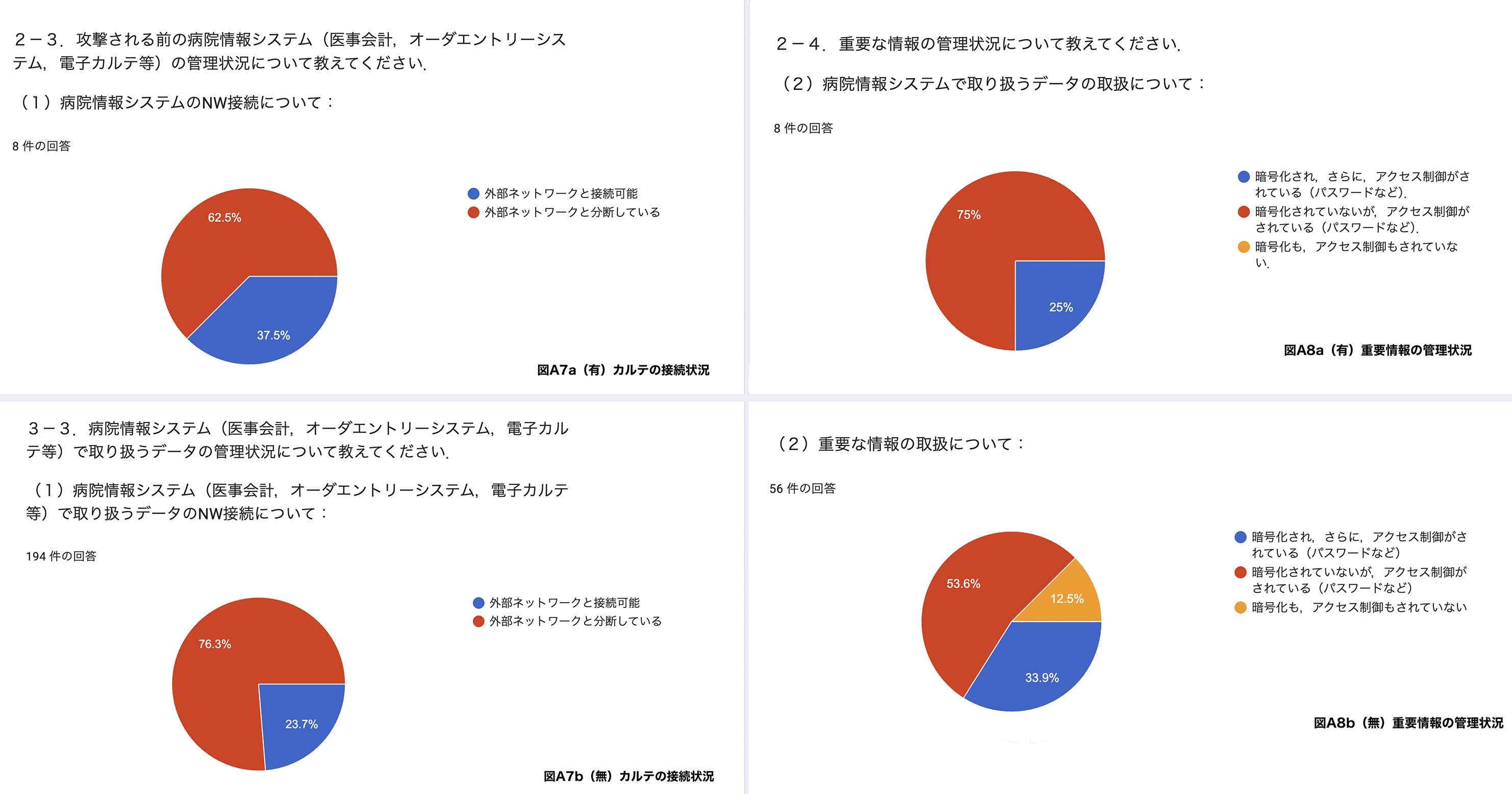

攻撃者のターゲットにされやすい要素を調べるために、サイバー攻撃を受けた経験のある機関と、経験のない機関を比較しました。

すると、前者は外部ネットワークから電子カルテに接続する頻度が高かったり、重要データの暗号化やアクセス制御がなされていないなど、機密情報の管理が不十分な傾向にあることがわかりました。これらの大きな主観的脆弱性要素が、攻撃者の標的になってしまった原因と考えられます。

攻撃された経験のある組織は、電子カルテの外部ネットワーク接続率が約38%(左上)、データの暗号化とアクセス制御の実現率が約25%(右上)であり、攻撃された経験のない組織(下)と比べて、総じてセキュリティが低い状態にあった

攻撃された経験のある組織は、電子カルテの外部ネットワーク接続率が約38%(左上)、データの暗号化とアクセス制御の実現率が約25%(右上)であり、攻撃された経験のない組織(下)と比べて、総じてセキュリティが低い状態にあった全般的に問題が見受けられたのが「外部監査」、つまり外部の専門家によるセキュリティ状況のチェックに関わる項目群です。たとえば、外部組織によるウェブの脆弱性検査を「実施していない」組織は、7割以上に達していました。それ以外の項目に関しても実施率が低い傾向にあり、比較的対策が進んでいる医療機関でも、外部監査にまでは手が回っていないことがわかりました。

そのほか「内部不正への対策を実施していない組織」は約84%、「適切な情報管理のため、組織内で互いにチェックし合う体制が整備されていない組織」は約72%にものぼりました。

個人情報の漏洩に関しては、内部関係者の関与が多いことがわかっている。

にもかかわらず、内部不満調査をチェックしている組織は少数に留まった

個人情報の漏洩に関しては、内部関係者の関与が多いことがわかっている。

にもかかわらず、内部不満調査をチェックしている組織は少数に留まったなお、アンケートに加えて、医療機関関係者にセキュリティ対策について個別にヒアリングを行いました。

セキュリティ対策の困難な点として「対策の成果が見えにくい」「どこまで対策すればいいのかわからない」といった回答が目立ちました。また「他の医療機関がどこまで対策を行っているのか、わからなくて不安」という声も上がっています。

そこで、アンケート結果をもとに医療機関のクラスタ分析を行い、取るべき対策などを含めてわかりやすくまとめたものを、医療機関に提供したいと考えています。機関の課題とやるべきことがわかれば、同様の課題に直面している機関と情報交換をしながら改善に努めることができるのではないか、と見込んでいます。

私がアンケートによって主観的脆弱性を収集したのと並行して、企業リスクガバナンス評価の専門家が、海外のサイバー攻撃について、主観的脆弱性と攻撃利得の削減に有効な対策をまとめました。その結果、たとえば組織による安全対策指針が主観的脆弱性、ひいては攻撃リスクの削減に影響を与えることなどが明らかになりました。

一方、機械学習の研究者は、サイバー攻撃のようにごく少数の事例に対しても、十分な予測性能が見込める機械学習モデルの開発に取り組みました。私達3人の研究を組み合わせることで、主観的脆弱性と主観的攻撃利得からサイバー攻撃の被害者を予測するシミュレーションシステムを構築できると見込んでいます。